Security Box

Unsere Managed Security Box bietet einen Rundumschutz gegen Bedrohungen von innen wie auch von außen.

Was ist GUARDIAN

Mit dem link protect Produkt GUARDIAN bieten wir eine umfassende Sicherheitslösung. Schützen Sie ihre Systeme vor Angriffen von innen wie auch von außen.

Zusätzlich erfolgt eine proaktive Überwachung Ihrer IT-Systeme und eine laufende Analysen zur aktuellen Bedrohungslag durch unsere Experten im Security Operations Center (SOC).

Wie funktioniert GUARDIAN

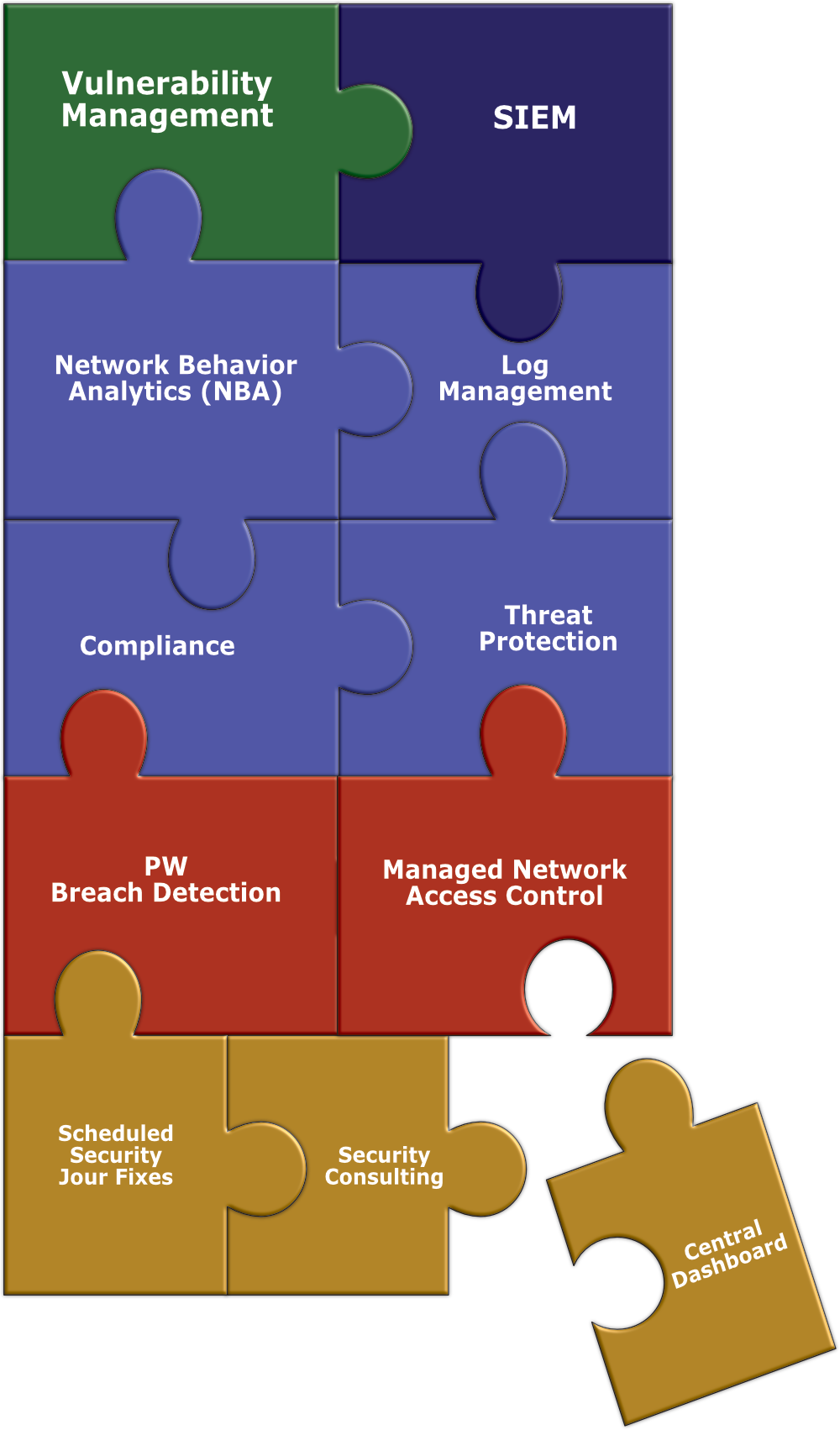

GUARDIAN basiert auf dem Baukastenprinzip. Hierbei entscheiden Sie selbst welche Module für Sie interessant sind und können diese jederzeit nach Ihren Anforderungen erweitern oder neue Module hinzubuchen.